- Mail:

- info@digital4pro.com

Cyber Security e impianti industriali

L’arte di comunicare secondo Cicerone: L’esercitazione e la memoria

12 Novembre 2024

Il clima organizzativo: Cos’è e come analizzarlo

19 Novembre 2024Ascolta “Cyber Security e impianti industriali” su Spreaker.

1. Introduzione

Gli Industrial Control System (ICS) sono parte integrante delle infrastrutture critiche moderne in quanto sovrintendono a tutte le operazioni connesse con la loro gestione ed il loro controllo. Tali sistemi di controllo, che rientrano nella più amplia categoria delle OT (Operational Technologies), hanno subito profonde trasformazioni essenzialmente orientate alla massimizzazione della loro efficienza.

Gli ICS, che erano un tempo isolati dall’ambiente esterno e che si servivano di sistemi di legacy propri, si servono oggi di soluzioni IT off-the-shelf e sono connessi a Internet. Queste trasformazioni, oltre ad avere consentito significativi progressi tecnologici ed una drastica riduzione dei costi di esercizio, hanno introdotto vulnerabilità importanti negli ambienti OT che potrebbero comprometterne la sicurezza.

Infatti, data la grande quantità di dati scambiati e il vincolo di hard real-time che caratterizza le OT, risulta difficile integrare in questi sistemi le classiche soluzioni di sicurezza del mondo IT rendendoli quindi molto esposti ad attacchi cyber.

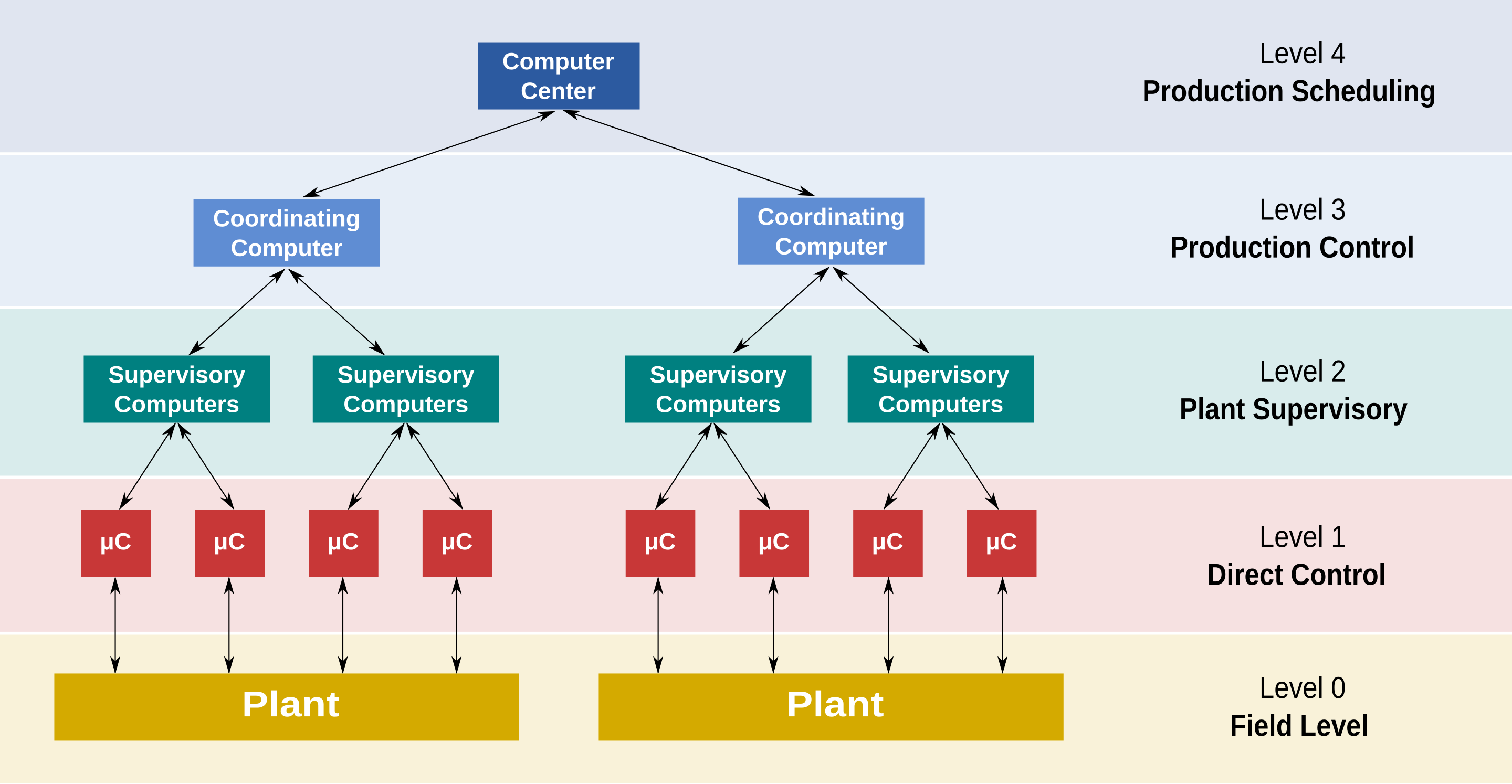

Figura 1 – Livelli di controllo della produzione [Fonte: Wikipedia by Daniele Pugliesi].

2. Industrial Control Systems (ICS)

Un sistema di controllo industriale (ICS) è costituito da un sistema di controllo elettronico e dalla strumentazione associata utilizzati per il controllo dei processi industriali. Le dimensioni dei sistemi di controllo possono variare da pochi controllori modulari montati su pannello a grandi sistemi di controllo distribuiti Distributed Control Systems (DCS) interconnessi e interattivi con molte migliaia di connessioni di campo. I sistemi di controllo ricevono dati da sensori remoti che misurano le variabili di Processo Process Variables (PV), confrontano i dati raccolti con i setpoint desiderati (SP) e derivano funzioni di comando che vengono utilizzate per controllare un processo attraverso gli elementi di controllo finale (FCE), come le valvole di controllo.

I sistemi più grandi sono solitamente implementati da sistemi di controllo di supervisione e acquisizione dati Supervisory Control And Data Acquisition (SCADA), o DCS, e da controllori logici programmabili Programmable Logic Controllers(PLC), anche se i sistemi SCADA e PLC sono scalabili fino a sistemi di piccole dimensioni con pochi loop di controllo[1]. Tali sistemi sono ampiamente utilizzati in settori quali le lavorazioni chimiche, la produzione di pasta di legno e carta, la generazione di energia, la lavorazione di petrolio e gas e le telecomunicazioni e, in generale, in tutte le infrastrutture critiche.

3. Discrete controllers

I sistemi di controllo più semplici si basano su piccoli controllori discreti con un singolo anello di controllo ciascuno. Di solito sono montati a pannello, il che consente una visione diretta del pannello frontale e fornisce mezzi di intervento manuale da parte dell’operatore, sia per controllare manualmente il processo sia per modificare i setpoint di controllo. In origine si trattava di controllori pneumatici, alcuni dei quali sono ancora in uso, ma oggi quasi tutti sono elettronici.

È possibile creare sistemi piuttosto complessi con reti di questi controllori che comunicano utilizzando protocolli standard del settore. Il collegamento in rete consente l’uso di interfacce operatore SCADA locali o remote e permette il collegamento in cascata e l’interblocco dei controllori. Tuttavia, con l’aumentare del numero di loop di controllo per la progettazione di un sistema, si arriva a un punto in cui l’uso di un controllore logico programmabile Programmable Logic Controller (PLC) o di un sistema di controllo Distribuito Distributed Control System (DCS) è più gestibile o conveniente.

4. Distributed Control Systems (DCS)

Un sistema di controllo distribuito (DCS) è un sistema di controllo digitale di processo (PCS) per un processo o un impianto, in cui le funzioni del controllore e i moduli di connessione al campo sono distribuiti nel sistema.

Con l’aumentare del numero di loop di controllo, il DCS diventa più conveniente rispetto ai controllori discreti. Inoltre, un DCS fornisce una visione e una gestione di supervisione dei processi industriali di grandi dimensioni. In un DCS, una gerarchia di controllori è collegata da reti di comunicazione, consentendo sale di controllo centralizzate e monitoraggio e controllo locali sull’impianto[2].

Un DCS consente una facile configurazione dei controlli dell’impianto, come loop e interblocchi in cascata, e una facile interfaccia con altri sistemi informatici, come il controllo della produzione[3]. Consente inoltre una gestione più sofisticata degli allarmi, introduce la registrazione automatica degli eventi, elimina la necessità di registrazioni fisiche come i registratori di diagrammi e permette di collegare in rete le apparecchiature di controllo e quindi di collocarle localmente alle apparecchiature controllate per ridurre i cablaggi.

Un DCS utilizza tipicamente processori progettati su misura come controllori e utilizza interconnessioni proprietarie o protocolli standard per la comunicazione. I moduli di ingresso e di uscita costituiscono i componenti periferici del sistema.

I processori ricevono le informazioni dai moduli di ingresso, le elaborano e decidono le azioni di controllo che devono essere eseguite dai moduli di uscita. I moduli di ingresso ricevono informazioni dagli strumenti di rilevamento nel processo (o nel campo) e i moduli di uscita trasmettono istruzioni agli elementi di controllo finali, come le valvole di regolazione.

Gli ingressi e le uscite del campo possono essere segnali analogici a variazione continua, ad esempio un anello di corrente, oppure segnali a due stati che si attivano o disattivano, come i contatti di un relè o un interruttore a semiconduttore.

I sistemi di controllo distribuiti possono normalmente supportare anche Foundation Fieldbus, PROFIBUS, HART, Modbus e altri bus di comunicazione digitale che trasportano non solo i segnali di ingresso e di uscita, ma anche messaggi avanzati come la diagnostica degli errori e i segnali di stato.

5. Supervisory Control And Data Acquisition (SCADA) systems

Il controllo di supervisione e acquisizione dati (SCADA) è un’architettura di sistema di controllo che utilizza computer, comunicazioni di dati in rete e interfacce utente grafiche per la gestione di supervisione dei processi ad alto livello.

Le interfacce operatore che consentono il monitoraggio e l’emissione di comandi di processo, come la modifica del setpoint del controllore, sono gestite attraverso il sistema informatico di supervisione SCADA. Tuttavia, la logica di controllo in tempo reale o i calcoli del controllore sono eseguiti da moduli in rete che si collegano ad altri dispositivi periferici, come controllori logici programmabili e controllori PID discreti che si interfacciano con l’impianto o il macchinario di processo[4].

Figura 2 – Sala di controllo di un impianto produttivo [Fonte: Wikipedia by Daniele Pugliesi].

Il concetto di SCADA è stato sviluppato come mezzo universale di accesso remoto a una varietà di moduli di controllo locali, che potevano essere di produttori diversi e consentire l’accesso attraverso protocolli di automazione standard. In pratica, i sistemi SCADA di grandi dimensioni sono cresciuti fino a diventare molto simili ai sistemi di controllo distribuiti, ma utilizzando più mezzi di interfacciamento con l’impianto. Sono in grado di controllare processi su larga scala che possono includere più siti e operare su grandi distanze[5].

Si tratta di un’architettura comunemente utilizzata per i sistemi di controllo industriale, tuttavia vi sono preoccupazioni circa la vulnerabilità dei sistemi SCADA agli attacchi di guerra informatica o di terrorismo informatico[6].

Il software SCADA opera a livello di supervisione, poiché le azioni di controllo vengono eseguite automaticamente dalle RTU o dai PLC. Le funzioni di controllo dello SCADA sono solitamente limitate all’override di base o all’intervento a livello di supervisione. Un anello di controllo a retroazione è controllato direttamente dall’RTU o dal PLC, ma il software SCADA monitora le prestazioni complessive dell’anello. Ad esempio, un PLC può controllare il flusso di acqua di raffreddamento attraverso una parte di un processo industriale a un livello prefissato, ma il software del sistema SCADA consente agli operatori di modificare i set point del flusso. Lo SCADA consente inoltre di visualizzare e registrare le condizioni di allarme, come la perdita di flusso o la temperatura elevata.

6. Programmable logic controllers (PLC)

I PLC possono variare da piccoli dispositivi modulari con decine di ingressi e uscite (I/O) in un alloggiamento integrato con il processore, a grandi dispositivi modulari montati su rack con un numero di migliaia di I/O, spesso collegati in rete ad altri sistemi PLC e SCADA. Possono essere progettati per avere molteplici disposizioni di ingressi e uscite digitali e analogiche, intervalli di temperatura estesi, immunità ai disturbi elettrici e resistenza alle vibrazioni e agli urti. I programmi per il controllo del funzionamento della macchina sono in genere memorizzati in una memoria a batteria o non volatile[7].

7. Vulnerabilità degli ICS

L’aspetto più critico delle vulnerabilità degli ICS è che gli attacchi cyber potrebbero indurre un impatto cinetico con drammatiche conseguenze sulla salute delle persone e sull’ambiente oltre che produrre danni con costi e tempi di ripristino significativi. Infatti, un aggressore può volontariamente alterare il normale operato di un processo fino a portare il sistema a un punto di rottura meccanico.

Gli ICS costituisco dei target strategici e rilevanti non solo per la funzione che svolgono nella società, ma anche perché spesso gestiscono impianti e processi intrinsecamente pericolosi e una loro manomissione potrebbe provocare danni ambientali e alla popolazione, oltre che meramente economici.

Questi timori si sono concretizzati a partire dal 2011 con la scoperta di Stuxnet, il primo malware in grado di “deteriorare” fisicamente una apparecchiatura meccanica (nel caso in specie le centrifughe per l’arricchimento dell’uranio in un impianto nucleare Iraniano). Ad oggi, si sono verificati almeno altri quattro attacchi con conseguenze importanti: Irongate (2014) che ha comportato il danneggiamento di un impianto metallurgico in Germania, BlackEnergy3 (2015) e Crashoverride (2016) che hanno provocato l’uno a distanza di un anno dall’altro due blackout in Ucraina, e Trisis (2017) che ha causato lo shutdown di uno stabilimento petrolchimico in Medio Oriente.

Sebbene tali attacchi abbiano avuto un impatto limitato, o comunque ben lontano dall’essere catastrofico, hanno dimostrato che operazioni offensive immateriali sono potenzialmente in grado di ottenere i medesimi risultati di una carica esplosiva, con il vantaggio che l’azione può essere sferrata da migliaia di chilometri di distanza e, soprattutto, che la possibilità di attribuzione, ossia di risalire all’autore dell’attacco, sono ridotte o comunque non immediate.

Bibliografia

- http://www.mix-it.net

- https://www.rt.com/news/snowden-nsa-interview-surveillance-831/

- http://www.giorgiosbaraglia.it/la-guerra-cibernetica-caso-piu-famoso/

- https://www.nerc.com/pa/CI/ESISAC/Documents/E-ISAC_SANS_Ukraine_DUC_18Mar2016.pdf

- https://nulltx.com/ukraines-power-grid-hacked-twice-in-one-year/

- https://www.fireeye.com/blog/threat-research/2017/12/attackers-deploy-new-ics-attack-framework-triton.html

- https://dragos.com/blog/trisis/TRISIS-01.pdf

- Cybersecurity kit di sopravvivenza. Il web è un luogo pericoloso. Dobbiamo difenderci!, Giorgio Sbaraglia

- Albright, D., Brannan, P., & Walrond, C. (2011). Stuxnet malware and natanz: Update of isis december 22, 2010 report. Institute for Science and International Security, 15, 739883-3

- ARIA – Analysis, Research and Information on Accidents database (2015). Ministry of Environment / General Directorate for Risk Prevention, the BARPI (Bureau forAnalysis of Industrial Risks and Pollutions). At: https://www.aria.developpement-durable.gouv.fr/the-barpi/the-aria-database/?lang=en

- Assante, M. (2018). Triton/TriSIS – In Search of its Twin. SANS Industrial Control Systems. 29 January. Available at: https://ics.sans.org/blog/2018/01/29/tritontrisis-in-search-of-its-twin

- Assante, M. J., & Lee, R. M. (2015). The industrial control system cyber kill chain. SANS Institute InfoSec Reading Room, 1

- Bodenheim, R. C. (2014). Impact of the Shodan computer search engine on internet-facing industrial control system devices (No. AFIT-ENG-14-M-14). AIR FORCE INSTITUTE OF TECHNOLOGY WRIGHT-PATTERSON AFB OH GRADUATE SCHOOL OF ENGINEERING AND MANAGEMENT

- [6] Bodenheim, R., Butts, J., Dunlap, S., & Mullins, B. (2014). Evaluation of the ability of the Shodan search engine to identify Internet-facing industrial control devices. International Journal of Critical Infrastructure Protection, 7(2), 114-123

- Brunner, E.M. & Suter, M. (2009). International CIIP Handbook 2008/2009, CRN handbooks, 4(1)

- Bumiller, E. and Shanker, T. (2012). Panetta Warns of Dire Threat of Cyberattack on U.S, The New York Times, 11 October 2012 available at: http://www.nytimes.com/2012/10/12/world/panetta-warns-of-dire-threat-of-cyberattack.html

- Byres, E., & Lowe, J. (2004, October). The myths and facts behind cyber security risks for industrial control systems. In Proceedings of the VDE Kongress (Vol. 116, pp. 213-218)

- Byres, E., Eng, P., & Fellow, I. S. A. (2012). Using ANSI/ISA-99 standards to improve control system security. White paper, Tofino Security

- Cárdenas, A. A., Amin, S., & Sastry, S. (2008). Research Challenges for the Security of Control Systems. In HotSec

- Cherepanov, A. (2017). WIN32/INDUSTROYER, A new threat for industrial control systems. White paper, ESET (June 2017)

- Conway, T., Lee, R. M., & Assante, M. J. (2016). Analysis of the Cyber Attack on the Ukrainian Power Grid. Electricity Information Sharing and Analysis Center. Available at: https://ics.sans.org/media/E-ISAC_SANS_Ukraine_DUC_5.pdf

- Cook, A., Janicke, H., Smith, R., & Maglaras, L. (2017). The industrial control system cyber defence triage process. Computers & Security, 70, 467-481

- Craig, A. J., & Valeriano, B. (2018) Realism and Cyber Conflict: Security in the Digital Age. Realism in Practice, 85

- DHS (2016). Recommended Practice: Improving Industrial Control System Cybersecurity with Defense-in-Depth Strategies. Industrial Control Systems Cyber Emergency Response Team. https://ics-cert.us-cert.gov/sites/default/files/recommended_practices/NCCIC_ICS-CERT_Defense_in_Depth_2016_S508C.pdf [20/05/2019]

- Drias, Z., Serhrouchni, A., & Vogel, O. (2015). Analysis of cyber security for industrial control systems. In Cyber Security of Smart Cities, Industrial Control System and Communications (SSIC), 2015 International Conference on (pp. 1-8). IEEE

- E-ISAC (2016). Analysis of the cyber attack on the Ukrainian power grid. Electricity Information Sharing and Analysis Center (E-ISAC).

- ESET, (2017). ESET discovers dangerous malware designed to disrupt industrial control systems. ESET – Enjoy Safer Technology. 12 June, Available at: https://www.eset.com/us/about/newsroom/press-releases/eset-discovers-dangerous-malware-designed-to-disrupt-industrial-control-systems/

- European Commission (2005). Green Paper on a European programme for critical infrastructure protection, Com. 576 final. Available at: https://eur-lex.europa.eu/legal-content/EN-FR/TXT/?uri=CELEX:52005DC0576&from=BG

- Galloway, B., & Hancke, G. P. (2013). Introduction to industrial control networks. IEEE Communications surveys & tutorials, 15(2), 860-880.

- Higgins, K. J., & Jan, D. (2013). The SCADA patch problem. Information Week. Available at: https://www.darkreading.com/vulnerabilities—threats/the-scada-patch-problem/d/d-id/1138979

- Higgins, K.J. (2018). FireEye Finds New Clue in TRITON/TRISIS Attack. Dark Reading, 6 August. Available at: https://www.darkreading.com/operations/fireeye-finds-new-clues-in-triton-trisis-attack/d/d-id/1332008

- Iversen, W. (2004). Hackers Step Up SCADA Attacks. AutomationWorld. 12 october. Available: https://www.automationworld.com/article/technologies/networking-connectivity/switches-gateways-routers-modems/hackers-step-scada

- Johnson, B., Caban, D., Krotofil, M., Scali, D., Brubaker, N., Glyer, C., (2017). Attackers Deploy New ICS Attack Framework “TRITON” and Cause Operational Disruption to Critical Infrastructure. FireEye. 14 December. Available at: https://www.fireeye.com/blog/threat-research/2017/12/attackers-deploy-new-ics-attack-framework-triton.html

- Kaspersky lab ICS-CERT, (2017). Threat Landscape for Industrial Automation Systems In The Second Half Of 2016, Kaspersky Lab. Available: https://ics-cert.kaspersky.com/reports/2017/03/28/threat-landscape-for-industrial-automation-systems-in-the-second-half-of-2016/

- Langner, R. (2011). Stuxnet: Dissecting a cyberwarfare weapon. IEEE Security & Privacy, 9(3), 49-51.

- Langner, R. (2013). To kill a centrifuge: A technical analysis of what stuxnet’s creators tried to achieve. The Langner Group

- Larson, S. (2018). Threats to Electric Grid are Real; Widespread Blackouts are Not. Dragos, 6 August. Available at: https://dragos.com/blog/20180806ElectricGridThreats.html

- Lee, R. (2017 a). CRASHOVERRIDE: Analysis of the threat to electric grid operations. Dragos Inc., March

- Lee, R. (2017 b). TRISIS Malware: Analysis of Safety System Targeted Malware. Dragos Inc. available at: https://dragos.com/blog/trisis/

- Lee, R. M., Assante, M. J., & Conway, T. (2014). German steel mill cyber-attack. Industrial Control Systems, 30, 62

- Liff, A. P. (2012). Cyberwar: a new ‘absolute weapon’? The proliferation of cyberwarfare capabilities and interstate war. Journal of Strategic Studies, 35(3), 401-428

- Lindsay, J. R. (2013). Stuxnet and the limits of cyber warfare. Security Studies, 22(3), 365-404

- Maurer, T. (2018). Cyber Mercenaries. Cambridge University Press

- McAfee, (2009). In the Crossfire: Critical Infrastructure in the Age of Cyber War. McAfee report. Available at: https://img.en25.com/Web/McAfee/CIP_report_final_uk_fnl_lores.pdf

- McLaughlin, S., Konstantinou, C., Wang, X., Davi, L., Sadeghi, A. R., Maniatakos, M., & Karri, R. (2016). The cybersecurity landscape in industrial control systems. Proceedings of the IEEE, 104(5), 1039-1057

- Moreno, V. C., Reniers, G., Salzano, E., & Cozzani, V. (2018). Analysis of physical and cyber security-related events in the chemical and process industry. Process Safety and Environmental Protection, 116, 621-631

- Napolitano, J. (2009) A New Challenge for Our Age: Securing America Against the Threat of Cyber Attack. Department of Homeland security. 20 October. Available: https://www.dhs.gov/news/2009/10/20/secretary%E2%80%99s-web-address-cybersecurity

- NATO (2019). NATO’s role in cyberspace. NATO Review Magazine, 2019. Available: https://www.nato.int/docu/review/2019/Also-in-2019/natos-role-in-cyberspace-alliance-defence/EN/index.htm

- Nicholson, A., Webber, S., Dyer, S., Patel, T., & Janicke, H. (2012). SCADA security in the light of Cyber-Warfare. Computers & Security, 31(4), 418-436

- NIST (2011). Managing Information Security Risk: Organization, Mission, and Information System View (No. Special Publication (NIST SP)-800-39)

- Rid, T., & McBurney, P. (2012). Cyber-weapons. the RUSI Journal, 157(1), 6-13

- Sadeghi, A. R., Wachsmann, C., & Waidner, M. (2015, June). Security and privacy challenges in industrial internet of things. In Design Automation Conference (DAC), 2015 52nd ACM/EDAC/IEEE (pp. 1-6). IEEE

- Setola, R. (2011), La strategia globale di protezione delle infrastrutture e risorse critiche contro gli attacchi terroristici, Centro Militare di Studi Strategici CEMISS, At: http://www.difesa.it/SMD_/CASD/IM/CeMiSS/Pubblicazioni/ricerche/Pagine/Lastrategiaglobalediprotezione.aspx

- Setola R., Faramondi L., Salzano E., & Cozzani, V.(2019). An overview of Cyber Attack to Industrial Control System. Chemical Engineering Transactions vol.75,2019

- Slay, J., & Miller, M. (2007, March). Lessons learned from the maroochy water breach. In International Conference on Critical Infrastructure Protection (pp. 73-82). Springer, Boston, MA

- Stouffer, K., Lightman, S., Pillitteri, V., Abrams, M., & Hahn, A. (2015). Guide to Industrial Control Systems (ICS) Security, NIST special publication 800-82, National Institute of Standards and Technology

- Symantec (2011). Symantec. “SCADA (Supervisory Control and Data Acquisition) security threat landscape”. Available at: https://www.symantec.com/security-center/threat-report

- Tabansky, L. (2011). Critical Infrastructure Protection against cyber threats. Military and Strategic Affairs, 3(2) 61-68

- World Economic Forum (2018), The Global Risks Report 2018, https://www.weforum.org/reports/the-global-risks-report-2018

- World Economic Forum (2019). Global Risks Report 2019. http://www3.weforum.org/docs/WEF_Global_Risks_Report_2019.pdf

- Peculiarities and challenges of cyber security for the Industrial Control Systems, Giacomo Assenza, Luca Faramondi, Roberto Setola

- freepik.com

Note

[2] “Controls | Indramat USA” indramat-usa.com. Retrieved 2024-06-01.

[3] Mikael, Nygaard. “Operational technology (OT)Tricloud – Enabling Industrial IoT, Data analytics and AI”. Tricloud. Retrieved 2023-12-09.

[4] “Reliance Electric Automax PLC 57C435 | Automation Industrial”. 57c435.com. Retrieved 2023-12-09.

[5] Boys, Walt (18 August 2009). “Back to Basics: SCADA”. Automation TV: Control Global – Control Design. Archived from the original on 2021-12-19.

[6] “Cyberthreats, Vulnerabilities and Attacks on SCADA Networks” (PDF). Rosa Tang, berkeley.edu. Archived from the original (PDF) on 13 August 2012. Retrieved 1 August 2012.

[7] B, Luka (2021-07-06). “PLC – Programmable Logic Controller”. Elektrovat. Retrieved 2024-06-01.